serik1986

Member | Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору

vlary

sldaac

на принтерах дефолт gateway прописан на 192.168.1.2 то бишь на КЕРИО.

на КЕРИО прописано 172.28.0.0/16 и 192.168.0.0/24 через 192.168.1.252, здесь вы правы, я не правильно выразил мысль просто.

На счет теггирования это все таки необходимо так как свитча два. я писал об этом выше:

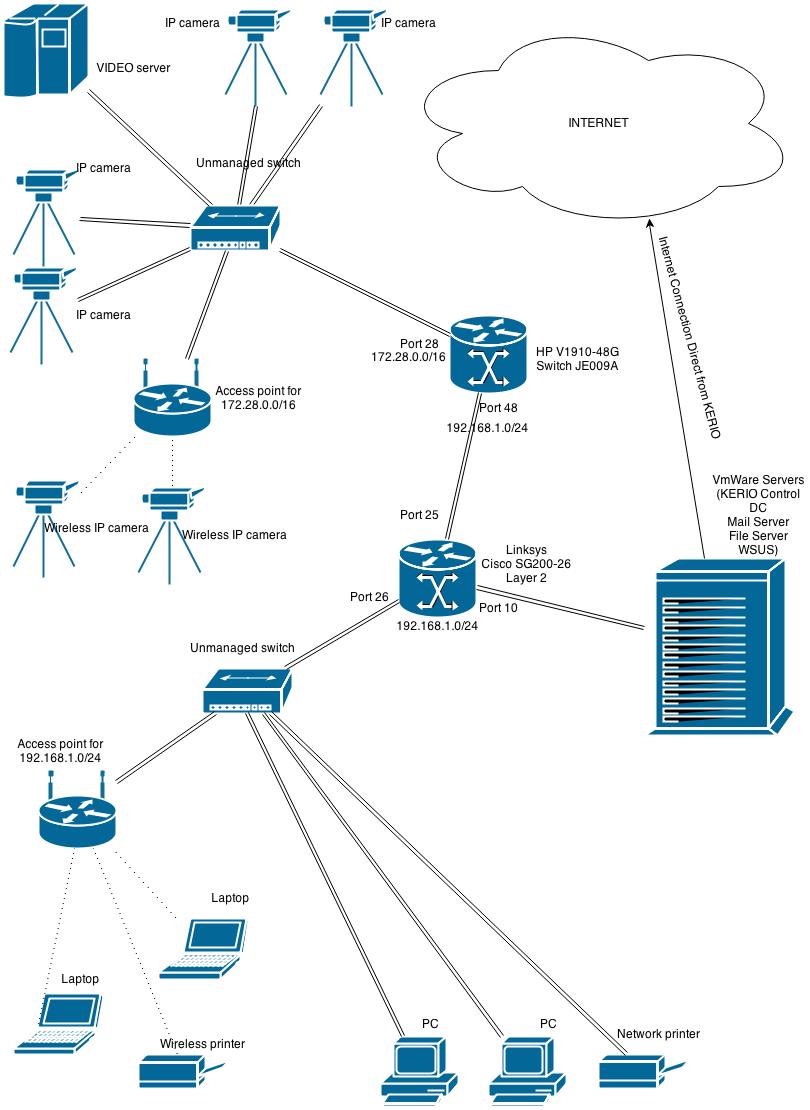

один HP V1910-48G Switch JE009A

другой Linksys Cisco SG200-26 Layer 2

когда я сделал теггирование нужных мне портов на Linksys смог увидеть хосты в подсети 172.28.0.0/16. Вот к примеру пинг от меня к хосту в подсетке 172.25.0.0/16:

C:\Users\ХХХХХХ>ping 172.28.0.179

Обмен пакетами с 172.28.0.179 по с 32 байтами данных:

Ответ от 172.28.0.179: число байт=32 время<1мс TTL=127

Ответ от 172.28.0.179: число байт=32 время=1мс TTL=127

Ответ от 172.28.0.179: число байт=32 время=1мс TTL=127

Ответ от 172.28.0.179: число байт=32 время=1мс TTL=127

Статистика Ping для 172.28.0.179:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 0мсек, Максимальное = 1 мсек, Среднее = 0 мсек

а вот наоборот не идет  с самого хоста 172.28.0.179 я вижу только 172.28.0.1, 192.168.0.254 и 192.168.1.252, по сути это интерфейсы VLAN. их то я вижу, а дальше нет. При этом в диагностических инструментах самого свитча я пингую хосты и той и другой сети, но не пингуется КЕРИО, сервера которые на VMWARE и принтеры. исключением является вторичный домен контроллер который находится в том же сегменте где находится мой компьютер. с самого хоста 172.28.0.179 я вижу только 172.28.0.1, 192.168.0.254 и 192.168.1.252, по сути это интерфейсы VLAN. их то я вижу, а дальше нет. При этом в диагностических инструментах самого свитча я пингую хосты и той и другой сети, но не пингуется КЕРИО, сервера которые на VMWARE и принтеры. исключением является вторичный домен контроллер который находится в том же сегменте где находится мой компьютер.

То что касается цели которую я задал и почему разделяются сети.

так как мы сейчас делаем плавный переход от аналогового видеонаблюдения к цифровому, возникла необходимость разделения трафика данных, а также туда же планируется добавить Wifi роуминг для ZELLO раций и ip контроллеры СКУД системы. т.к. их количество достаточно большое выбрали сразу с замахом подсеть 172.28.0.0/16.

Саму схему сети покажу ниже по ссылке. На словах это следующее:

Есть виртуалка на которой работают несколько серверов (в частности Домен контроллер/КЕРИО контрол/Файл сервер/Почтовый Сервер/WSUS и по мелочи другие сервера)

Он подключен напрямую к свитчу Linksys Cisco SG200-26 Layer 2.

Также к этому же свитчу подключен неуправляемый свитч HP через который транслируется трафик к нам в офис (не буду вдаватся в подробности такого количество свитчей, скажу коротко так требовала планировка на заводе и приходится преодолевать расстояния).

В нашем офисе подключены хосты+Wifi Access point+Вторичный домен контроллер+два сетевых принтера

Далее к свитчу Linksys Cisco SG200-26 Layer 2 подключен HP V1910-48G Switch JE009A. а уже к нему должна подсоединится сетка 172.28.0.0/16, которая будет иметь доступ к Интернет и нашей внутренней сети 192.168.1.0/24.

А вот и картинка

|

Всего записей: 267 | Зарегистр. 29-06-2009 | Отправлено: 16:58 13-03-2014 | Исправлено: serik1986, 17:00 13-03-2014 |

|